C3TI

Cyber Threat Intelligence

Tworzone przez analityków dla analityków

C3TI to wielokanałowa usługa dostępu do informacji o zagrożeniach w cyberprzestrzeni. System służący do gromadzenia, przetwarzania i przekazywania informacji o zdarzeniach cyberbezpieczeństwa. C3TI (ComCERT Cyber Threat Intelligence) to efekt ponad dekady wewnętrznych doświadczeń naszych specjalistów ds. cyberbezpieczeństwa w świadczeniu usługi CTI. Łączymy wieloletnie doświadczenie z nowoczesnymi narzędziami do dynamicznej analizy i zarządzania informacją o incydentach w cyberprzestrzeni. Stworzyliśmy narzędzie, które pozwoli Ci być zawsze krok przed zagrożeniami.

Złośliwe oprogramowanie

Złośliwe oprogramowanie (malware) jest kluczowym elementem, który należy monitorować w kontekście cyberbezpieczeństwa. Rozpoznanie i analiza wskaźników kompromitacji (IoC) oraz złośliwego oprogramowania to fundament skutecznej obrony przed cyberatakami. IoC pomagają w identyfikacji potencjalnych naruszeń bezpieczeństwa, dostarczając informacji na temat specyficznych atrybutów lub zachowań sieciowych związanych z malware. Z kolei dokładna analiza złośliwego oprogramowania umożliwia lepsze zrozumienie taktyk, technik i procedur stosowanych przez cyberprzestępców. Dzięki temu można nie tylko neutralizować bieżące zagrożenia, ale również przewidywać i zapobiegać przyszłym atakom, co jest istotne dla podnoszenia poziomu cyberbezpieczeństwa w każdej organizacji.

Kampanie phishingowe

Stanowią poważne zagrożenie dla cyberbezpieczeństwa, wykorzystując techniki socjotechniczne do wyłudzania poufnych danych. Cyberprzestępcy często inicjują ataki phishingowe poprzez wysyłanie wiadomości e-mail, które wyglądają na wiarygodne, skłaniając odbiorców do kliknięcia w złośliwe linki lub załączniki. Kluczowe znaczenie w obronie przed phishingiem ma świadomość użytkowników oraz systematyczne informowanie o nowych metodach ataków. Dla organizacji niezwykle istotne jest monitorowanie wykorzystywania ich domen w atakach phishingowych. Nieautoryzowane użycie domen firmy w nieszczerych celach może prowadzić do poważnych konsekwencji, takich jak utrata zaufania klientów czy naruszenia danych. Zapewnienie ochrony przed takimi zagrożeniami wymaga nie tylko stosowania odpowiednich narzędzi bezpieczeństwa, ale również bieżącego informowania o potencjalnych atakach i edukacji pracowników w zakresie rozpoznawania i reagowania na próby phishingu. Implementacja strategii antyphishingowej oraz inwestycja w technologie do monitorowania i blokowania podejrzanych działań powinna być podstawą dla każdej organizacji dbającej o swoje cyberbezpieczeństwo.

Zagrożenia

Zagrożenia w cyberprzestrzeni wymagają ciągłej uwagi i analizy, gdyż ataki cyberprzestępców stają się coraz bardziej zaawansowane. Profesjonalne opisy, szczegółowe analizy i wyczerpujące raporty z ataków są niezbędne dla zrozumienia pełnego spektrum zagrożeń i podjęcia odpowiednich środków obronnych. Organizacje powinny korzystać z ekspertyz przygotowywanych przez specjalistów w dziedzinie cyberbezpieczeństwa, aby zidentyfikować słabe punkty swoich systemów, zrozumieć metody działania napastników oraz opracować strategie zapobiegające naruszeniom danych. Dokładna dokumentacja incydentów, zawierająca analizę technik wykorzystywanych przez hakerów, stanowi kluczowy element w edukacji pracowników i podnoszeniu świadomości bezpieczeństwa w całej organizacji. Dzięki temu firmy mogą lepiej chronić się przed szkodliwym oprogramowaniem, atakami phishingowymi, włamaniami do systemów i innymi formami nieautoryzowanego dostępu.

Wycieki danych

Analiza wycieków danych oraz ich źródeł to kluczowy element zarządzania cyberbezpieczeństwem, który umożliwia identyfikację i zrozumienie, jak i dlaczego dochodzi do naruszeń danych osobowych i poufnych informacji firmy. Przyglądanie się śladom zostawionym przez cyberprzestępców oraz śledzenie ofert na marketach darknetowych, gdzie często trafiają skradzione dane, pozwala na wyciąganie wniosków i zabezpieczanie się przed podobnymi incydentami w przyszłości. Zrozumienie, jak informacje, które wyciekły są wykorzystywane na czarnym rynku, jest niezwykle ważne dla opracowania skutecznych strategii ochrony danych i reagowania na incydenty.

Infrastruktura IT

Infrastruktura organizacji jest często przedmiotem rekonesansu cyberprzestępców, którzy poszukują informacji dostępnych publicznie w internecie, aby zidentyfikować potencjalne wektory ataku. Rekonesans to pierwszy krok w zaawansowanych atakach cybernetycznych, podczas którego napastnicy gromadzą dane o infrastrukturze sieciowej, systemach, aplikacjach i pracownikach. Informacje te mogą być wykorzystane do konstruowania skutecznych ataków celowanych. Ochrona przed takimi działaniami wymaga zrozumienia tego, jakie informacje o organizacji są dostępne publicznie oraz w jaki sposób mogą być wykorzystane przez osoby trzecie. Regularna analiza punktów narażenia, zarządzanie konfiguracją i dostępami, a także śledzenie cyfrowego śladu firmy, są kluczowe w minimalizacji ryzyka związanego z nieautoryzowanym dostępem.

Dla kogo jest C3TI?

Usługa C3TI (ComCERT Cyber Threat Intelligence) dedykowana jest podmiotom, które zgodnie z obowiązującymi regulacjami, takimi jak Dyrektywa NIS2 oraz Ustawa o Krajowym Systemie Cyberbezpieczeństwa (KSC), muszą wdrożyć rygorystyczne środki zabezpieczające i zarządzać ryzykiem w sferze IT. C3TI wspiera organizacje w kompleksowej dynamicznej analizie ryzyka oraz w implementacji najlepszych praktyk związanych z cyberbezpieczeństwem, dostosowanych do wymogów najnowszych regulacji. Nasza platforma to narzędzie, które umożliwia nie tylko spełnienie standardów narzucanych przez prawo, ale również przekłada się na wzrost świadomości i odporności na incydenty cybernetyczne wśród firm działających zarówno na terenie Polski, jak i za granicą.

Korzyści

Rzetelność

Wiarygodność informacji przeanalizowanych przez specjalistów

Wiedza

Bieżące informacje na temat aktualnych zagrożeń i wektorów ataków

Dostęp 24/7

Monitoring sieci Internet 24/7 za pomocą autorskiego oprogramowania

Skuteczność

Możliwość wykorzystania danych z platformy bezpośrednio w systemach bezpieczeństwa

Szybkość

Krótki czas reakcji na potencjalne zagrożenia dla Twojej organizacji

Oszczędności

Zmniejszenie nakładów pracy związanych z zarządzaniem informacjami CTI

Moduły funkcjonalne do Twojej dyspozycji

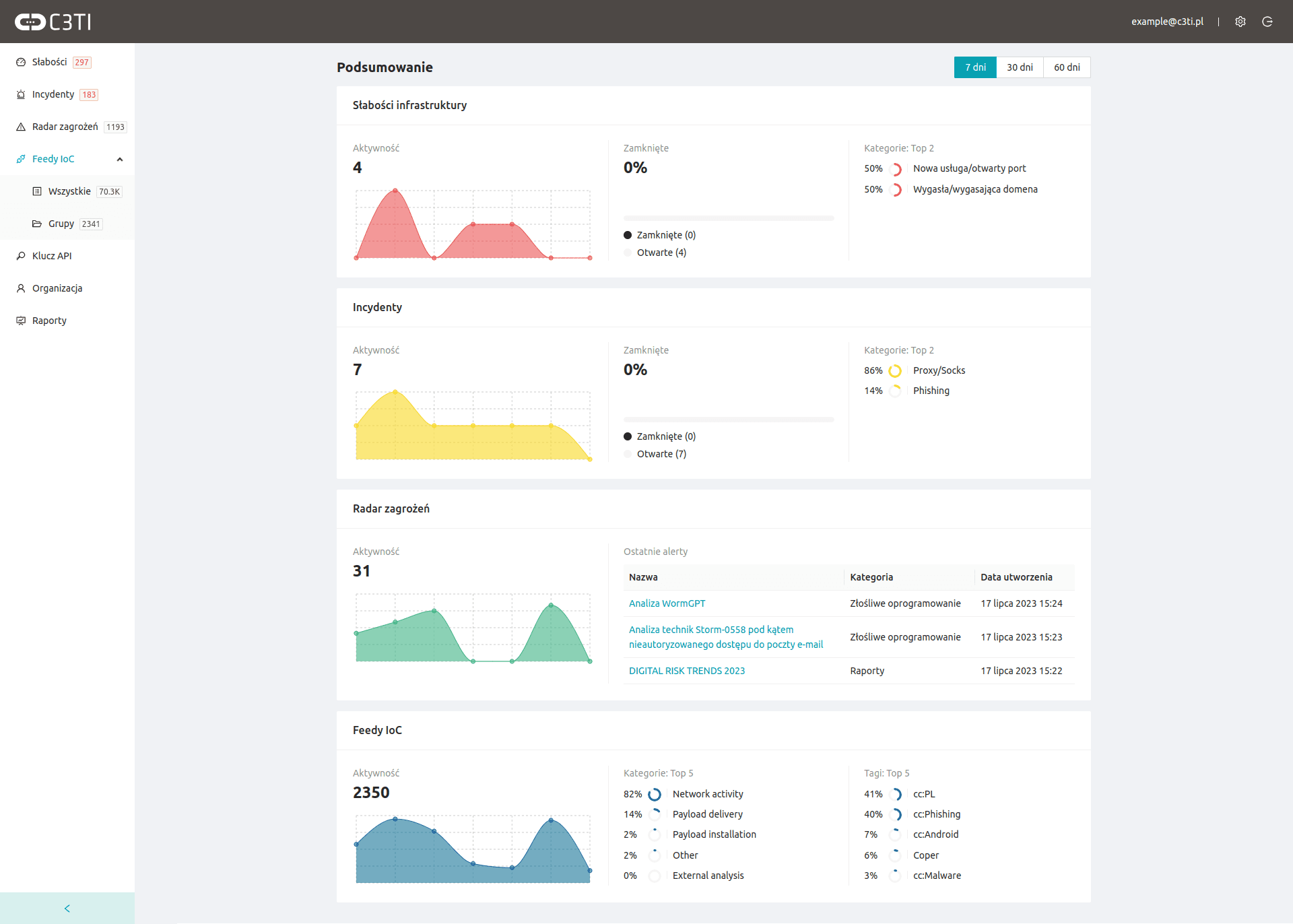

Radar zagrożeń

Moduł pokazujący ostrzeżenia o poważnych zagrożeniach, prezentujący informacje prasowe (i nie tylko) dotyczące globalnych zagrożeń z dodatkowym ich opisem. Alert może również zawierać linki do zewnętrznych źródeł np. rekomendacji dotyczących zabezpieczenia przed globalnymi atakami.

Feeds IoC

Moduł służy do prezentowania ustrukturyzowanych list IoC. Są to publikacje dotyczące obserwowanych ataków na firmy i użytkowników Internetu np. kampanii phishingowych czy kampanii złośliwego oprogramowania. Prezentowane są w formie kategorii i oznaczone tagami.

Słabości IT

Moduł dostarcza informacji o słabościach w publicznie dostępnej infrastrukturze IT klienta, takich jak otwarte porty, usługi pracujące pod kontrolą nieaktualnego oprogramowania, błędy w konfiguracji usług narażające je na atak. Informacje zbierane są automatycznie przez skrypty ComCERT i nie podlegają weryfikacji operatora.

Incydenty

Moduł dostarczający informacji o incydentach bezpieczeństwa bezpośrednio dotyczących organizacji klienta wykrytych przez ComCERT w wyniku prowadzonego monitoringu, m.in.: alerty o złośliwej kampanii phishingowej wykorzystującej wizerunek klienta.

Sprawdź dodatkowe funkcjonalności

Portal C3TI został zaprojektowany przez praktyków, aby sprostać obecnym oraz przyszłym potrzebom bezpieczeństwa Twojej organizacji.

Organizacja

Moduł pozwala klientowi zarządzać swoją organizacją w tym m.in. kontami użytkowników oraz ich dostępami. Ponadto umożliwia administrowanie aktywami teleinformatycznymi przekazanymi do monitoringu

Raporty

Moduł pozwala na generowanie cyklicznych raportów zawierających informacje przekazane klientowi poprzez Portal. Umożliwia zarządzanie raportami oraz generowanie ich na żądanie lub cyklicznie

API

Moduł zapewnia dostęp do danych w portalu poprzez API. Pozwala klientom na dostęp do danych we wszystkich dostępnych modułach (np. pobieranie IoC), a tym samym automatyzację procesu zarządzania informacjami Cyber Threat Intelligence

Wyszukiwanie

Pozwala na przeszukiwanie i filtrowanie każdego modułu po wielu parametrach jak np. nazwy, kategorie, tagi itd. Daje możliwość szybkiego dotarcia do informacji niezbędnych do dalszych analiz

Widoki

Możliwość zapisywania kombinacji filtrów. Pozwala to znacząco skrócić czas potrzebny na znalezienie informacji wielokrotnie przeglądanych

Bezpieczeństwo

C3TI posiada wiele warstw zabezpieczeń, które sprawiają, że dane dotyczące Twojej organizacji są dostępne tylko dla autoryzowanych użytkowników. Oprócz standardowego już dzisiaj szyfrowania SSL wspieramy szyfrowaną komunikację mailową